Kali Linux Guide: test di penetrazione. Le migliori distribuzioni per i test di penetrazione Perché gli hacker non usano Windows

Kali linux è uno strumento per l'auditing dei sistemi informativi. Decine di programmi sono integrati in questo kit di distribuzione, con l'aiuto del quale è possibile rilevare le vulnerabilità in vari servizi e servizi.

Spero che tu ricordi che l'uso di questa distribuzione per scopi dannosi è punibile dal codice penale della Federazione Russa.

Dal momento che non stiamo cercando modi semplici, lo installeremo noi stessi, scaricheremo l'immagine kali-linux-2.0-amd64.iso, 3,09 GB di dimensione.

E così, creiamo una macchina virtuale in WMvare o virtualbox e avviamo l'installazione.

La prima cosa che vediamo è la scelta delle opzioni di installazione. Queste sono diverse opzioni per l'installazione live, come ad esempio:

- sicuro (sicuro)

- persistenza - versione live con salvataggio delle modifiche su disco,

- persistenza crittografata - con crittografia

- modalità forense, “modalità giudiziaria”, quando la si utilizza, non vengono apportate modifiche ai dispositivi collegati

- Installazione con sintesi vocale - installazione con suono

Siamo anche interessati al menu di installazione grafica - installazione con una shell grafica.

L'installazione sull'SSD non ha richiesto più di 10 minuti. Al termine dell'installazione, non viene offerto loro di utilizzare il repository di rete. Naturalmente, siamo d'accordo, dopodiché i pacchetti vengono aggiornati automaticamente.

Il prossimo passo è configurare il bootloader GRUB, nel mio caso questo è l'unico disco con un sistema operativo, quindi mettiamo il bootloader all'inizio dell'unico disco.

Riavviamo e accediamo come utente root e la password inserita durante il processo di installazione, siamo nel sistema.

Descrizione di TUTTE le utilità di kali linux qui - Elenco degli strumenti di Kali Linux

01 - Raccolta di informazioni - Innanzitutto ci sono console e utilità grafiche per la raccolta di informazioni, puoi testare le porte.

Le utilità più popolari sono nmap (console) e zenmap, anch'esso con una shell grafica.

02 - La sezione successiva è l'analisi delle vulnerabilità, o i nostri scanner di vulnerabilità. Ad esempio, "OpenVAS", come analogo del famigerato scanner Xspider.

Ci vuole un bel po' di tempo per l'installazione.

03 - Analisi di applicazioni Web - test di applicazioni Web.

04 - Valutazione del database - tutto per lavorare con i database.

05 - Attacchi password - indovinare password tramite hash, forza bruta.

06 - Wireless Attack - un insieme di utilità per l'auditing delle reti wireless.

07 - Reverse engineering - vari debugger e debugger.

08 - Strumento di sfruttamento - sfruttamento di vari exploit.

09 - Utilità di sniffing e spoofing per lavorare con il traffico, principalmente estero.

10 - Dopo lo sfruttamento un'altra serie di exploit.

11 - "Strumenti forensi" aiuterà a estrarre informazioni preziose.

12 - Strumenti di reporting - creazione di report

13 - Servizi di sistema: avvia e interrompe i servizi dell'applicazione.

In generale, decine di applicazioni per la forza bruta, indovinare gli hash delle password, cercare vulnerabilità in server web, reti wi-fi, applicazioni web.

Per utilizzare questo sistema, avrai bisogno di esperienza nell'uso del sistema operativo Linux e nell'utilizzo della console. Non utilizzare questo software per scopi illegali.

Articolo 272. Accesso illegale alle informazioni informatiche

1. Accesso illegale a informazioni informatiche protette dalla legge, ovvero informazioni su un supporto macchina, in un computer elettronico (ECM), in un sistema informatico o nella loro rete, se tale atto ha comportato la distruzione, il blocco, la modifica o la copia di informazioni, l'interruzione del computer, dei computer di sistema o delle loro reti, è punito con la sanzione pecuniaria fino a 200 mila rubli, o nella misura del salario o dello stipendio, o di qualsiasi altro reddito del condannato per un periodo fino a 18 mesi, o con lavori correttivi per un periodo da sei mesi a un anno, o per privazione della libertà per un periodo fino a due anni.

2. Lo stesso atto commesso da un gruppo di persone previo accordo o da un gruppo organizzato, o da una persona che usufruisce della sua posizione d'ufficio, oltre ad avere accesso ad un computer, ad un sistema informatico o alla loro rete, è punito con l'ammenda per un importo da centomila a trecentomila rubli o l'importo del salario o di altro reddito della persona condannata per un periodo da uno a due anni, o con lavori correttivi per un periodo da uno a due anni, o mediante arresto per per un periodo da tre a sei mesi, o per privazione della libertà per un periodo fino a cinque anni.

Se hai domande, chiedile su o sotto nei commenti.

La distribuzione Kali Linux sta guadagnando un'immensa popolarità ultimamente. Hacking e test di sicurezza stanno diventando parte della nostra cultura e sempre più persone ne sono interessate. Forse la serie "Mr. Robot" ha contribuito a questo processo.

Kali Linux è una delle distribuzioni Linux progettate per hacker e professionisti della sicurezza. Pertanto, non sorprende che questa serie aumenti la sua popolarità e molti nuovi arrivati e persone che non hanno alcuna conoscenza della sicurezza delle informazioni stiano cercando di utilizzare questa distribuzione come sistema principale. Ma Kali Linux non è affatto progettato per questo. Nell'articolo di oggi, esamineremo cos'è Kali Linux, perché ne abbiamo bisogno e esamineremo Kali Linux.

Kali Linux è stato sviluppato da Offensive Security, una società di sicurezza. È basato su Debian e contiene i risultati del kit di distribuzione per analisi forensi digitali e test di sicurezza BackTrack.

La prima versione di BackTrack è stata rilasciata nel 2006, combinava diversi progetti, il cui scopo principale era il test di penetrazione. La distribuzione doveva essere utilizzata come LiveCD.

Nel 2012 ha cessato di esistere una distribuzione come BackTrack e al suo posto è apparso Kali Linux, che ha adottato tutti i vantaggi della versione precedente e tutto il software. È stato il risultato della fusione di due progetti: WHAX e Auditor Security Collection. Ora la distribuzione si sta sviluppando costantemente e gli sforzi degli sviluppatori sono concentrati sulla correzione dei bug e sull'espansione del set di strumenti.

2. Scopo

Il sito web ufficiale ha la seguente descrizione della distribuzione: "Penetration Testing and Ethical Hacking Linux Distribution" o, a nostro avviso, una distribuzione per test di penetrazione e hacking etico. In poche parole, questa distribuzione contiene molti strumenti relativi alla sicurezza e alle reti rivolti agli esperti di sicurezza informatica.

Una distribuzione Linux non è altro che un kernel e un insieme di utilità di base, applicazioni e impostazioni predefinite. Kali Linux non fornisce nulla di unico al riguardo. La maggior parte dei programmi può essere facilmente installata su qualsiasi altra distribuzione o anche su Windows.

Ciò che rende Kali Linux diverso è che è pieno di strumenti e impostazioni necessari per i test di sicurezza e non per la normale esperienza utente. Se vuoi usare Kali invece della distribuzione principale, stai commettendo un errore. Questo è un kit di distribuzione specializzato per risolvere una determinata gamma di compiti, il che significa che risolvere compiti per i quali non era previsto sarà più difficile, ad esempio la stessa ricerca di programmi. Le capacità di Kali Linux sono focalizzate sui test di sicurezza.

3. Installazione

Puoi scaricare l'immagine di installazione sul sito ufficiale, devi solo selezionare l'architettura. Dopo l'avvio, assicurati di controllare se il disco è danneggiato confrontando il checksum SHA256. Poiché questa distribuzione è destinata ai test di sicurezza, non voglio che venga interrotta in alcun modo. Come farlo è descritto in un articolo separato.

Il resto dell'installazione di Kali Linux non è molto diverso da Debian. A seconda del metodo e della potenza del computer, possono essere necessari da alcuni minuti a mezz'ora. Abbiamo esaminato tutto in dettaglio nell'articolo.

4. Caratteristiche

Molti saranno sorpresi, ma l'utente predefinito in Kali Linux è root. Ciò è necessario perché molti programmi necessitano dei diritti di superutente per essere eseguiti. Questo è uno dei motivi per cui non dovresti usare Kali per le attività quotidiane come la navigazione in Internet o l'utilizzo di applicazioni per ufficio.

Se parliamo di software, allora tutti i programmi forniti sono incentrati sulla sicurezza. Esistono programmi di grafica e comandi da terminale e nel sistema sono incluse diverse utilità di base, come un visualizzatore di immagini, una calcolatrice e un editor di testo. Ma qui non troverai programmi per ufficio, lettori, programmi di posta elettronica e organizzatori.

Kali Linux è basato su Debian e nulla ti impedisce di installare il programma dai repository, ad esempio Thunderbird per la raccolta della posta. Ma sfogliare la posta come root non è una buona idea. Ovviamente nessuno ti impedisce di creare un utente senza privilegi, ma questo è un lavoro extra.

Nella schermata di accesso di Kali Linux, potresti vedere il motto "Più diventi silenzioso, più riesci a sentire" o "Più diventi silenzioso, più puoi sentire". Se osservi i pacchetti inviati alla rete dal sistema Debian, noterai che alcuni pacchetti vengono regolarmente inviati alla rete. Alcuni di essi vengono inviati dalle applicazioni dell'utente, altri dai servizi in background.

Ad esempio, se esegui la scansione della tua macchina Linux con , potresti vedere diverse porte aperte. Ad esempio, potrebbe essere una porta VNC mai utilizzata e un server HTTP. Alcuni di questi programmi sono forniti per impostazione predefinita, altri sono stati installati e dimenticati.

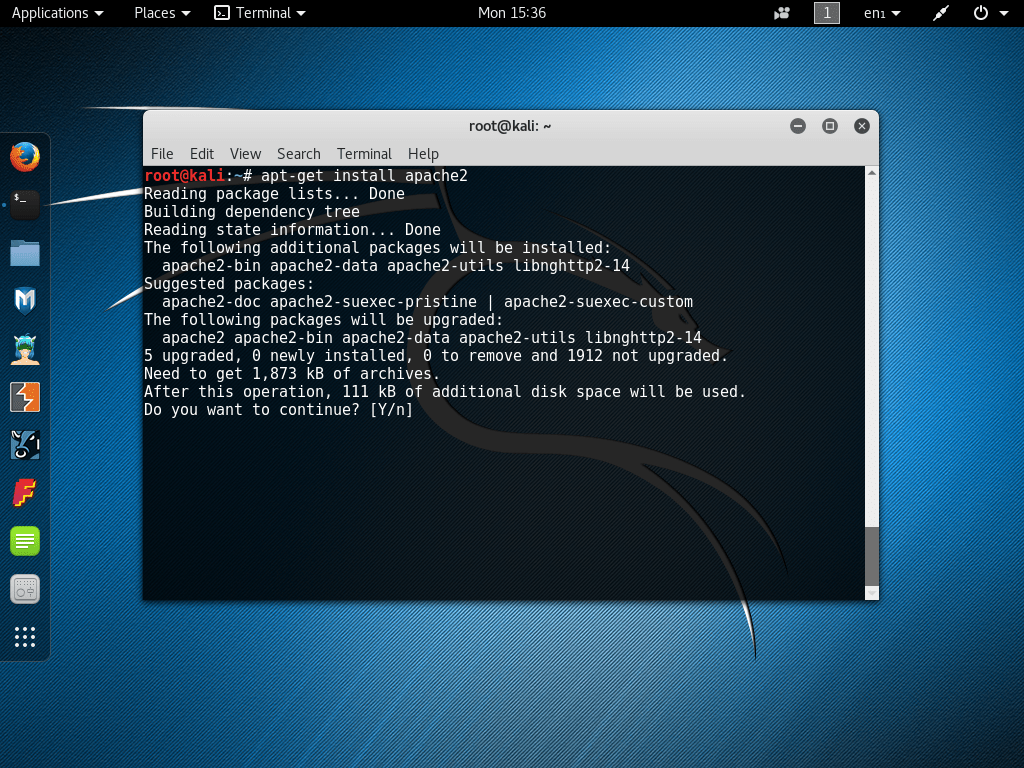

Kali Linux si sforza di essere il più silenzioso possibile. Ciò è necessario per nascondere la tua presenza nella rete attaccata e proteggerti da potenziali attacchi. Per raggiungere questo obiettivo, Kali disabilita molti servizi che sono abilitati per impostazione predefinita in Debian. Naturalmente, puoi installare il servizio desiderato dai repository Debian. Ad esempio, apache2:

Tuttavia, in seguito, l'utilità non si avvierà automaticamente e non verrà aggiunta all'avvio. Se ne hai bisogno, dovrai avviarlo manualmente. Ad ogni riavvio, tutti i servizi non necessari vengono disabilitati. È possibile andare in giro e inserire nella whitelist il servizio in /usr/sbin/update-rc.d, ma questo non è del tutto sicuro poiché stai esponendo il percorso di sistema. Nessuno sa se ci sono vulnerabilità lì.

Kali Linux è una distribuzione specializzata, se non altro perché è progettata per funzionare in un ambiente aggressivo. E se hai installato un server web e alcuni altri programmi e li hai aggiunti all'avvio, potresti aver già rotto Kali e ridotto la sua sicurezza.

5. Programmi

Come accennato in precedenza, la distribuzione Kali Linux contiene solo software di test di sicurezza specifico. Puoi trovare un elenco dei programmi più popolari nell'articolo. Ma non ci sono molti programmi necessari per il lavoro normale. E non vi è alcuna garanzia che li troverai nei repository, anche se sono disponibili in Debian.

Potresti voler aggiungere repository di terze parti e origini dell'applicazione per installare ciò di cui hai bisogno o aggiungere un repository che contenga l'ultima versione del programma. Puoi, ma non devi. Anche per Debian, questo non è raccomandato, gli sviluppatori chiamano questo fenomeno FrankenDebian e dicono che può rompere la stabilità del sistema.

Con Kali Linux, le cose sono ancora più complicate. Rischi non solo di danneggiare il sistema, ma anche di renderlo non sicuro. I pacchetti dai repository vengono controllati e contengono modifiche aggiuntive, ad esempio, lo stesso Apache non viene aggiunto al caricamento automatico. I pacchetti di terze parti non avranno tali precauzioni.

risultati

La nostra panoramica delle funzionalità di Kali Linux sta volgendo al termine. La scelta o meno di questa distribuzione dipende da te e dai compiti che stai cercando di risolvere con l'aiuto del sistema. Se hai bisogno solo di pochi strumenti, allora è meglio scegliere una distribuzione più semplice, come Ubuntu o Debian. Puoi installare tutti gli strumenti necessari al suo interno. La stessa opzione è più adatta per i nuovi utenti.

Ma se sei già esperto di Linux e sei disposto a dedicare molto tempo a comprendere la sicurezza delle informazioni, forse questo sistema fa per te. Ma non affrettarti a installarlo sul tuo computer. Utilizzare una macchina virtuale, quindi installarla come secondo sistema aggiuntivo.

Forse non sei d'accordo con l'opinione descritta nell'articolo, lascia commenti e parlaci del tuo punto di vista.

Esistono diverse distribuzioni di sicurezza popolari che contengono la maggior parte degli strumenti e delle applicazioni di test di penetrazione popolari. Di solito sono basati su distribuzioni Linux esistenti e sono versioni ridisegnate di esse. Questo articolo presenterà il più famoso di loro.

Kalì Linux

La distribuzione più popolare fino ad oggi. È il successore di Backtrack Linux.Kali Linux è uno strumento di test di penetrazione incredibilmente potente che include oltre 600 utilità di sicurezza come Wireshark, Nmap, Armitage, Aircrack, Burp Suite e altro ancora.

Esistono diversi tipi di questa distribuzione per varie piattaforme, come ARM, sistemi di virtualizzazione, istanze per eseguire attacchi da piattaforme mobili - Kali Nethunter.

La distribuzione è attualmente un rilascio progressivo che ti assicura di avere sempre le ultime versioni dei migliori strumenti e utilità di test di penetrazione.

Nero Arco

BlackArch Linux è stato creato appositamente per pentester e professionisti della sicurezza. Supporta le architetture i686 e x86_64. Il kit di installazione include ora 1359 utility per test di penetrazione e il loro numero è in costante aumento. Basato su Arch Linux.Il numero di utilità è davvero impressionante, ma alcune di esse hanno funzionalità simili e può essere abbastanza difficile per un principiante comprendere un tale numero di programmi.

Sistema operativo Parrot Security

Una distribuzione di sicurezza sempre più popolare basata su Debian-linux. Abbastanza facile da imparare, adatto sia a principianti che a professionisti. Questa distribuzione è finalizzata sia ai test di penetrazione che al lavoro anonimo su Internet.Uno strumento abbastanza leggero ed efficace, molti specialisti della sicurezza lo hanno trovato un sostituto per il sempre più "goloso" Kali, soprattutto perché Parrot utilizza i repository Kali per gli aggiornamenti.

scatola

BackBox è una distribuzione leggera basata su Ubuntu. In un confronto diretto con Kali, perderà per molti aspetti. Non ha così tanti strumenti, utilità e framework diversi disponibili immediatamente. Non ci sono ottimizzazioni del kernel e altre modifiche.Il leggero backbox XFCE rende Linux più adatto all'uso quotidiano come cavallo di battaglia sul tuo personal computer. C'è una modalità - Modalità anonima - tutto il traffico di sistema viene passato attraverso il proxy TOR. Lo script di avvio modifica l'indirizzo MAC e il nome host del sistema e, quando la modalità è disattivata, tutti i file temporanei vengono eliminati utilizzando il pacchetto integrato BleachBit.

Backbox Linux può essere un'ottima alternativa a Kali Linux per coloro che cercano un equilibrio tra funzionalità e usabilità quotidiana.

Pento Linux

Pentoo è una distribuzione di sicurezza basata sulla popolare distribuzione Gentoo Linux di cui gli sviluppatori Pentoo sono fan. Contiene molte utilità di sicurezza.Una delle caratteristiche è il supporto nativo per Hardened Gentoo: diversi cambiamenti nel compilatore e nel kernel che aumentano la sicurezza generale del sistema dall'hacking.

Kit di strumenti per la sicurezza della rete

Il Network Security Toolkit è una delle tante distribuzioni Linux live di tipo CD finalizzate all'analisi della sicurezza della rete. NST offre agli amministratori un facile accesso a un'ampia varietà di applicazioni di rete aperte, molte delle quali sono incluse nei primi 100 strumenti di sicurezza di insecure.org. Basato su Fedora Linux.Possedendo un insieme equilibrato di strumenti di monitoraggio, analisi e sicurezza della rete, può dare un chiaro vantaggio all'amministratore di rete per controllare la sicurezza dell'infrastruttura a lui affidata.

DEFT Linux

Questa distribuzione è sviluppata sulla piattaforma Lubuntu ed è dotata di un'interfaccia grafica intuitiva. Inoltre, al prodotto è stata aggiunta una serie di utilità specializzate, a partire da antivirus, motori di ricerca per informazioni nella cache del browser, scanner di rete e utilità per il rilevamento dei rootkit e per finire con gli strumenti necessari per cercare i dati nascosti sul disco.Lo scopo principale è svolgere eventi forensi: analizzare le conseguenze dell'hacking dei sistemi informatici, identificare i dati persi e compromessi e anche raccogliere i cosiddetti. prove digitali della criminalità informatica.

Samurai Web Security Framework

Lo scopo principale di questa distribuzione è il test di penetrazione di varie applicazioni web.Fornito come immagine di macchina virtuale contenente le utilità Open Source più popolari per la raccolta di informazioni e la conduzione di vari attacchi alle applicazioni web.

Scatola di pentest

PentestBox non è come altre distribuzioni di sicurezza eseguite su macchine virtuali. Non sarebbe del tutto corretto chiamare questo assembly una distribuzione, è piuttosto un insieme di utilità simili a *nix che funzionano in un ambiente Windows.Ha una propria shell, l'interfaccia è realizzata sotto forma di riga di comando, contiene un gran numero di utilità, il cui elenco può essere integrato / personalizzato in modo indipendente.

Se sei un utente Windows e hai paura di installare macchine virtuali o Linux, puoi provare a lavorare con questa shell.

Santoku Linux

La distribuzione è basata su Ubuntu Linux. Presentato solo come piattaforma X64.Questo assembly è destinato all'analisi di dispositivi mobili e applicazioni: analisi della sicurezza, estrazione dei dati, reverse engineering, analisi forense e contiene anche strumenti di sviluppo.

WiFiSlax

Questa è una distribuzione specializzata con una raccolta di strumenti per controllare la sicurezza dei sistemi di rete WiFi e condurre analisi forensi. La distribuzione è basata su Slackware Linux.Attualmente, è uno degli strumenti di controllo della rete WiFi più comunemente utilizzati, include la maggior parte delle popolari utilità di analisi della sicurezza della rete wireless ed è supportato dalla maggior parte dei produttori di schede di rete.

Esistono diverse distribuzioni di sicurezza popolari che contengono la maggior parte degli strumenti e delle applicazioni di test di penetrazione popolari. Di solito sono basati su distribuzioni Linux esistenti e sono versioni ridisegnate di esse. Questo articolo presenterà il più famoso di loro.

Kalì Linux

La distribuzione più popolare fino ad oggi. È il successore di Backtrack Linux.Kali Linux è uno strumento di test di penetrazione incredibilmente potente che include oltre 600 utilità di sicurezza come Wireshark, Nmap, Armitage, Aircrack, Burp Suite e altro ancora.

Esistono diversi tipi di questa distribuzione per varie piattaforme, come ARM, sistemi di virtualizzazione, istanze per eseguire attacchi da piattaforme mobili - Kali Nethunter.

La distribuzione è attualmente un rilascio progressivo che ti assicura di avere sempre le ultime versioni dei migliori strumenti e utilità di test di penetrazione.

Nero Arco

BlackArch Linux è stato creato appositamente per pentester e professionisti della sicurezza. Supporta le architetture i686 e x86_64. Il kit di installazione include ora 1359 utility per test di penetrazione e il loro numero è in costante aumento. Basato su Arch Linux.Il numero di utilità è davvero impressionante, ma alcune di esse hanno funzionalità simili e può essere abbastanza difficile per un principiante comprendere un tale numero di programmi.

Sistema operativo Parrot Security

Una distribuzione di sicurezza sempre più popolare basata su Debian-linux. Abbastanza facile da imparare, adatto sia a principianti che a professionisti. Questa distribuzione è finalizzata sia ai test di penetrazione che al lavoro anonimo su Internet.Uno strumento abbastanza leggero ed efficace, molti specialisti della sicurezza lo hanno trovato un sostituto per il sempre più "goloso" Kali, soprattutto perché Parrot utilizza i repository Kali per gli aggiornamenti.

scatola

BackBox è una distribuzione leggera basata su Ubuntu. In un confronto diretto con Kali, perderà per molti aspetti. Non ha così tanti strumenti, utilità e framework diversi disponibili immediatamente. Non ci sono ottimizzazioni del kernel e altre modifiche.Il leggero backbox XFCE rende Linux più adatto all'uso quotidiano come cavallo di battaglia sul tuo personal computer. C'è una modalità - Modalità anonima - tutto il traffico di sistema viene passato attraverso il proxy TOR. Lo script di avvio modifica l'indirizzo MAC e il nome host del sistema e, quando la modalità è disattivata, tutti i file temporanei vengono eliminati utilizzando il pacchetto integrato BleachBit.

Backbox Linux può essere un'ottima alternativa a Kali Linux per coloro che cercano un equilibrio tra funzionalità e usabilità quotidiana.

Pento Linux

Pentoo è una distribuzione di sicurezza basata sulla popolare distribuzione Gentoo Linux di cui gli sviluppatori Pentoo sono fan. Contiene molte utilità di sicurezza.Una delle caratteristiche è il supporto nativo per Hardened Gentoo: diversi cambiamenti nel compilatore e nel kernel che aumentano la sicurezza generale del sistema dall'hacking.

Kit di strumenti per la sicurezza della rete

Il Network Security Toolkit è una delle tante distribuzioni Linux live di tipo CD finalizzate all'analisi della sicurezza della rete. NST offre agli amministratori un facile accesso a un'ampia varietà di applicazioni di rete aperte, molte delle quali sono incluse nei primi 100 strumenti di sicurezza di insecure.org. Basato su Fedora Linux.Possedendo un insieme equilibrato di strumenti di monitoraggio, analisi e sicurezza della rete, può dare un chiaro vantaggio all'amministratore di rete per controllare la sicurezza dell'infrastruttura a lui affidata.

DEFT Linux

Questa distribuzione è sviluppata sulla piattaforma Lubuntu ed è dotata di un'interfaccia grafica intuitiva. Inoltre, al prodotto è stata aggiunta una serie di utilità specializzate, a partire da antivirus, motori di ricerca per informazioni nella cache del browser, scanner di rete e utilità per il rilevamento dei rootkit e per finire con gli strumenti necessari per cercare i dati nascosti sul disco.Lo scopo principale è svolgere eventi forensi: analizzare le conseguenze dell'hacking dei sistemi informatici, identificare i dati persi e compromessi e anche raccogliere i cosiddetti. prove digitali della criminalità informatica.

Samurai Web Security Framework

Lo scopo principale di questa distribuzione è il test di penetrazione di varie applicazioni web.Fornito come immagine di macchina virtuale contenente le utilità Open Source più popolari per la raccolta di informazioni e la conduzione di vari attacchi alle applicazioni web.

Scatola di pentest

PentestBox non è come altre distribuzioni di sicurezza eseguite su macchine virtuali. Non sarebbe del tutto corretto chiamare questo assembly una distribuzione, è piuttosto un insieme di utilità simili a *nix che funzionano in un ambiente Windows.Ha una propria shell, l'interfaccia è realizzata sotto forma di riga di comando, contiene un gran numero di utilità, il cui elenco può essere integrato / personalizzato in modo indipendente.

Se sei un utente Windows e hai paura di installare macchine virtuali o Linux, puoi provare a lavorare con questa shell.

Santoku Linux

La distribuzione è basata su Ubuntu Linux. Presentato solo come piattaforma X64.Questo assembly è destinato all'analisi di dispositivi mobili e applicazioni: analisi della sicurezza, estrazione dei dati, reverse engineering, analisi forense e contiene anche strumenti di sviluppo.

WiFiSlax

Questa è una distribuzione specializzata con una raccolta di strumenti per controllare la sicurezza dei sistemi di rete WiFi e condurre analisi forensi. La distribuzione è basata su Slackware Linux.Attualmente, è uno degli strumenti di controllo della rete WiFi più comunemente utilizzati, include la maggior parte delle popolari utilità di analisi della sicurezza della rete wireless ed è supportato dalla maggior parte dei produttori di schede di rete.

Il libro è una raccolta sistematica, che include traduzioni di risorse in lingua inglese, libri e siti web dedicati all'argomento test di penetrazione e le esperienze degli autori.

Descrizione ufficiale del libro:

Kalì Linux è avanzato linux distribuzione per test di penetrazione e audit di sicurezza. Le informazioni in questo libro sono intese solo per valutazioni o test di penetrazione propri tei.

Per testare reti di terze parti, ottenere il permesso scritto.

"Test di penetrazione (slang Pentest) - un metodo per valutare la sicurezza di sistemi informatici o reti mediante simulazione di attacchi intrusi." - WiKi.

Tutta la responsabilità per l'attuazione delle azioni descritte nel libro ricade su di te. Si ricorda che per le azioni illecite è prevista la responsabilità, fino a quella penale.

Il libro è composto da 8 parti, che include 62 capitoli. Tutto è spiegato in dettaglio con esempi. Il libro utilizza le informazioni più aggiornate fino ad oggi.

1. Informazioni generali e installazione di Kali Linux

- Cos'è Kali Linux?

- Come installare Kali Linux: istruzioni dettagliate per l'installazione su computer e macchina virtuale

- Installazione delle aggiunte Guest VirtualBox per Kali Linux 2.0

- Come installare Kali Linux su un'unità flash e su un'unità esterna (in modo semplice)

- I 10 migliori consigli su cosa fare dopo aver installato Kali Linux 2.0

- Strumenti VMware in un guest Kali

- Come abilitare la VPN su Kali Linux - risolvendo il problema di non poter aggiungere una VPN

- Controllo e ripristino dei repository in Kali Linux dalla riga di comando

- Come modificare l'ambiente desktop in Kali Linux

- Come aggiungere/rimuovere utenti regolari (non root) in Kali Linux

- Come reimpostare la password di root in Kali Linux

- Ripristino di GRUB in Kali Linux dopo l'aggiornamento a Windows 10

- Aumentare il tuo anonimato online con Tor in Kali Linux

2. Panoramica degli strumenti Kali Linux

- Una panoramica delle sezioni degli strumenti di Kali Linux. Parte 1. Breve descrizione di tutte le sezioni

- Una panoramica delle sezioni degli strumenti di Kali Linux. Parte 2. Strumenti per la raccolta di informazioni

- I migliori programmi di hacking

- Sfrutta il database di Offensive Security (creatori di Kali Linux)

3. Test di penetrazione wireless

- I migliori adattatori Wi-Fi USB Kali Linux compatibili

- Cracking della password Wi-Fi (WPA/WPA2) utilizzando pyrit e cowpatty in Kali Linux

- Cracking delle password Wi-Fi WPA/WPA2 utilizzando Reaver

- Modifica forcella Reaver - t6x - per utilizzare l'attacco Pixie Dust

- Cracking delle password WPA2/WPA con Hashcat su Kali Linux (attacco maschera password Wi-Fi)

- Mod Wifite con supporto Pixiewps

- Hacking delle reti Wi-Fi: strumenti che non sono arrivati a Kali Linux

- Router Scan di Stas'M su Kali Linux (hacking di router e Wi-Fi su scala industriale)

- Correzione di Wifi_Jammer e Wifi_DoS in WebSploit

- Stress test rete wireless con Wifi_Jammer: come bloccare il Wi-Fi

- Stress test di una rete wireless con Wifi_DoS: come dosare il Wi-Fi

4. Prove di stress della rete

- Stress test di rete (sito Web DoS) con SlowHTTPTest in Kali Linux: attacchi slowloris, slow body e slow read in un unico strumento

- Test di stress della rete: DoS un sito Web su Kali Linux con GoldenEye

- Stress test di rete con cannone ionico a bassa orbita (LOIC)

- Stress test di rete: DoS utilizzando hping3 e IP spoofing in Kali Linux

5. Analisi delle vulnerabilità nelle applicazioni web

- Istruzioni WhatWeb: come scoprire il motore del sito in Kali Linux

- SQL injection: una semplice spiegazione per i principianti (parte 1)

- Utilizzo di SQLMAP su Kali Linux: hacking di siti Web e database tramite SQL Injection

- Hackerare i plugin per Firefox

- Scansione delle vulnerabilità di WordPress: WPScanner e Plecost

- Plecost 1.0.1 Nuova versione - Trova vulnerabilità di WordPress

- Lavorare con W3af in Kali Linux

- ZAProxy: test di penetrazione delle applicazioni Web

- Come eseguire Metasploit Framework in Kali Linux 2.0

- Come eseguire Metasploit Framework in Kali Linux 1.1

- Metasploit Exploitation Framework e searchsploit: come cercare e come utilizzare gli exploit

- DIRB: trova directory e file nascosti sui siti Web

- Cerca i siti di amministrazione con Kali Linux

6. Analisi delle vulnerabilità nei sistemi operativi e nei software server

- Scansione delle vulnerabilità con OpenVAS 8.0

- Tutorial Armitage: ricerca automatica e verifica degli exploit in Kali Linux

- Come scansionare Linux per rootkit con rkhunter

- Controllo della sicurezza di Linux

- Installazione di Linux Malware Detect (LMD) su Linux

- Come IMPARARE la password di Windows?

7. Scansione delle reti. Intercettazione di dati nelle reti

- Emulazione di rete da più computer su un computer

- Come utilizzare NMAP Security Scanner su Linux

- Prenota su Nmap in russo

- Cracking della password di un sito Web utilizzando WireShark (e protezione contro di essa)

- FTP-Map: determiniamo il software e la sua versione per i server FTP e cerchiamo gli exploit per loro

- ZMap o come scansionare tutti gli indirizzi IPv4 nel mondo in 45 minuti

- 8. Attacchi alle password. Forza bruta

- Liste di parole di attacco del dizionario: password, nomi utente, directory

- PW-Inspector: seleziona le password che corrispondono ai criteri

- THC-Hydra: cracker di accesso alla rete molto veloce (parte prima)

- Siti web di brutalizzazione con Hydra (seconda parte della guida Hydra)

- Crunch - Generatore di password: nozioni di base sull'utilizzo ed esempi pratici

- BruteX: un programma per la forza bruta automatica di tutti i servizi

Javascript è disattivato nel tuo browser